Viertes Konsortialtreffen bei der DECOIT® in Bremen

23. Mai 2023

Am 23. Mai trafen sich die Partner des Forschungsprojektes ZenSIM4.0 zu einem gemeinsamen Konsortialtreffen in Bremen, um über den Status der Projektarbeiten zu sprechen und die nächsten Arbeitsinhalte festzulegen. Im Fokus standen dabei die Arbeiten des Arbeitspakets AP3 „Entwicklung“, die laut der Vorplanung Ende des Monats abgeschlossen sein sollten, sowie der Beginn des Arbeitspakets AP4 „Erprobung und Validierung“. Der Konsortialführer DECOIT® ging dabei den Projektplan durch und stellte fest, dass man zwar etwas hinter dem Zeitplan liegt, was aber durch parallele Arbeiten in AP4 wieder kompensiert werden kann. Im Anschluss daran stellten alle Projektpartner ihren Status vor.

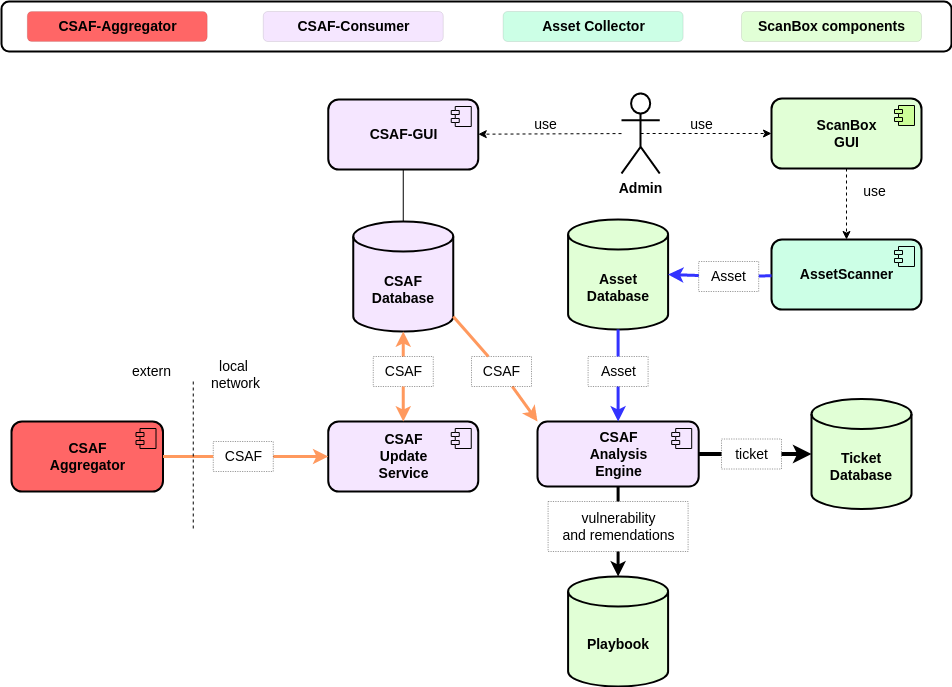

Die DECOIT® hat an einem CSAF-Demonstrator entwickelt (siehe Abbildung 1), der einen Update-Service, eine Datenbank, eine Analyse-Engine und einen Asset-Scanner enthält. Das Common Security Advisory Framework (CSAF) beinhaltet ein einheitliches und maschinenlesbares Format, welches Schwachstelleninformation, Kritikalität, Herstellerinformationen, Liste betroffener Produkte, Einschätzung der Gefährdungslage, empfohlene Gegenmaßnahmen etc. enthält. Der Asset-Scanner des CSAF-Demonstrators sucht alle Asset-Informationen eines Netzwerks, während die Analyse-Engine nach Asset-Matches fahndet. Das Asset-Matching prüft dabei regelmäßig, ob ein Asset zu einem CSAF-Dokument passt oder nicht. Es werden auch Tickets erstellt, wenn Schwachstellen erkannt werden, und diese mit den betroffenen Assets verknüpft. Handlungsempfehlungen werden danach in Playbooks gespeichert. Zusätzlich arbeitet man bei der DECOIT® an einer Correlation Engine, um unterschiedliche Vorfälle miteinander vergleichen und korrelieren zu können. Dies wird im Rahmen einer Bachelor-Thesis umgesetzt.

Die Hochschule Bremen hat sich hingegen mit möglichen Angriffsszenarien auf OT-Umgebungen beschäftigt und ihre virtuelle Simulationsumgebung aktualisiert. Ebenfalls wird im Rahmen einer Master-Thesis das Asset-Management zur automatisierten Inventarisierung untersucht. Im JSON-Format sollen die aufgenommenen Assets im Anschluss der ScanBox® Appliance der DECOIT® zur Verfügung gestellt werden. Manuelle Asset-Inventare binden Mitarbeiter-Ressourcen, weshalb an automatisierter Asset-Inventarisierung über Scan-Techniken oder Agenten gearbeitet wird. In einer zweiten Master-Thesis wird gerade eine Schnittstelle zum Advanced Cyber Defence Centre (ACDC) umgesetzt. ACDC (https://acdc-project.eu) bietet Lösungen, um Angriffe zu entschärfen. Die von den Beteiligten bereitgestellten Informationen sollen in einem Wissenspool über ein zentrales Clearing House zugänglich gemacht werden. Das könnte zu einer neuen Qualität der Früherkennung von Angriffen führen.

Das CERT@VDE präsentierte während des Konsortialtreffens die eigene CERT-Architektur, die ein Clearing House (ACDC) und einen zentralen Schwachstelleninformationsservice (SIS) enthielt. Das CERT veröffentlicht Schwachstellen, sammelt sie aber gleichzeitig auch von den Herstellern auf. So können Schwachstellenmelder sich direkt an das CERT, aber auch an die Hersteller wenden. Wichtig dabei ist immer, auf welche Assets sie sich beziehen. Die Identifizierung kann über sog. „Software Bill of Materials“ (SBOM) erfolgen. Dies ist eine Liste von Komponenten, aus denen ein Produkt (Hardware/Software) besteht. Enthalten kann diese Liste Informationen wie Hersteller, Modell, Firmware und Patch-Level. Allerdings geben viele Hersteller diese Informationen ungern heraus oder können sie schlichtweg nicht liefern. Für das SIS wurde beim CERT ein Elasticsearch-Cluster aufgebaut, das auch eine MISP-Schnittstelle enthält. MISP steht für „Malware Information Sharing Platform“ und ist eine Open-Source-Plattform für Bedrohungsinformationen aller Art. So lassen sich gefährliche Vorfälle, die von einem SIEM-System erkannt wurden, an einen Zielgruppen-orientierten „Sharing Circle“ senden, um bei Sammelangriffen auf Betreiber gerüstet zu sein.

Abschließend besprachen die Partner wann die Erprobung und Validierung begonnen werden sollte. Dabei kam man zu dem Ergebnis, dass die Entwicklung zuerst noch weitergeführt werden muss, bevor es zu Integrations- und Feldtests kommen kann. Das Projekt wird sich dadurch nicht verzögern, da man die Feldtests in einer zentralen Simulationsumgebung der Hochschule Bremen durchführen wird. Denn ein kompletter Zyklus zwischen Betreibern, Herstellern und CERT@VDE lässt sich aktuell nicht einheitlich durchführen. Die gewonnene Zeit kann daher in die Entwicklung gesteckt werden, was auch der DECOIT® mit ihrem ScanBox®-Produkt entgegenkommt.